Transcrevo uma análise da nordvpn sobre a rede “tor”. Obviamente ela tenta vender seu peixe, mas as informações abaixo servem para dar uma sacudida no mito desta rede e da segurança na internet. Quiçá, da segurança do próprio isfenicídio.

O Tor é seguro?

O Tor aumenta a privacidade online, mas não protege de todos os perigos, não é 100% seguro.

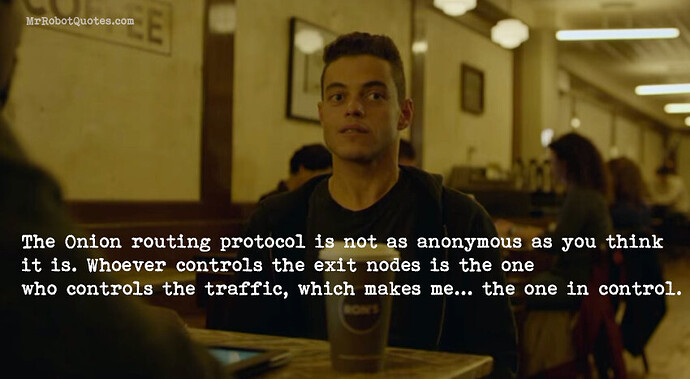

Quando o tráfego passa pelos nós do Tor, ele tem que ser descriptografado antes de chegar à internet aberta. É aqui que reside a sua maior fraqueza: a pessoa que está operando o “nó de saída” pode monitorar seu tráfego e interceptar dados confidenciais. Bisbilhoteiros podem executar seu próprio nó e espioná-lo.

Como qualquer outro software, o Tor também tem bugs e, no passado, erros no código JavaScript foram explorados para revelar o IP dos usuários. Se você quiser esconder sua identidade, esse tipo de falha pode causar problemas.

Como o Tor funciona?

Tor (T he o nion r outer) é um software de código aberto projetado para ajudar os usuários a navegar na internet anonimamente. Ele criptografa seu tráfego e o move através de diferentes relés (ou nós) executados por voluntários. Em cada parada, uma camada extra de criptografia é adicionada (é por isso que é chamada de cebola).

Com o Tor, ninguém vê o que você faz on-line, vincula suas atividades de navegação à sua identidade, rastreia sua localização ou bisbilhota seus dados. Isso inclui o seu provedor de serviços de internet (ISP), agências governamentais, hackers e outras partes interessadas. Em teoria, um hacker ou governo pode executar e vários nós e espionar usuários.

Mas, como é que o Tor funciona?

-

quando você envia uma solicitação, o software Tor criptografa esta solicitação em três etapas para três nós diferentes: um de guarda, um do servidor intermediário e um de saída;

-

O Tor envia a informação para o nó de guarda/segurança, que remove uma camada da criptografia e passa a informação para o próximo servidor. O de guarda pode visualizar seu IP, mas não lê a mensagem (os dados) criptografada;

-

o nó intermediário retira a segunda camada de criptografia e transmite a mensagem ao de saída, com sua camada final de criptografia;

-

o nó de saída remove a camada final e visualiza a mensagem decifrada, sem a criptografia, mas não identifica o remetente. Ele passa a informação ao recipiente, finalizando o processo.

O quarto passo é o mais delicado, já que a informação pode acabar ficando visível para a pessoa ou organização que opera o nó de saída. A segurança acaba dependendo do proprietário, de quem configura o configura.

A única solução aqui é usar uma conexão HTTPS que, por si mesma, é criptografada por uma TLS (Transport Layer Security).

Ao operar os nós de guarda e de saída, identifica-se o usuário e o conteúdo da mensagem. Uma organização que opera muitos servidores Tor pode interceptar usuários, mas é improvável que uma pessoa sozinha possa fazê-lo. Organizações governamentais, contudo, podem dispor dos recursos necessários para executar este processo, mesmo na rede Tor.

Pontos negativos da rede tor:

- nós de saída podem interceptar o conteúdo da mensagem;

- baixo nível de transparência em relação aos voluntários que mantém os nodos;

- para usar um IP de um país específico, você precisa configurar sua conexão ou reconectar diversas vezes, até conseguir se conectar a um nodo no país que você quer;

- processo de criptografia é complexo e complicado, o que pode acabar reduzindo a velocidade da sua conexão;

Você pode usar o Tor e uma VPN simultaneamente. O primeiro jeito é pelo método Onion Over VPN, ou seja, acessando a rede Tor depois de se conectar a um servidor VPN. Neste caso, quem estiver operando o nodo de entrada do Tor não vai conseguir ver seu IP original e seu provedor de internet não vai saber que você está usando o Tor.

Combinar recursos, uma saída

Acessando a rede Tor → VPN, permite burlar restrições que impedem o acesso à rede Tor, mas não te protege dos nós de saída maliciosos, pois a criptografia do seu tráfego de informações será removida quando chegar a esses nós.

Acessando VPN → Tor, o tráfego será criptografado ao entrar e sair da rede Tor. Mas precisará de um serviço vpn compatível com esse tipo de conexão.

É bom abrir os olhos e destruir os mitos. A zona de conforto é sempre perigosa! ![]()