Olá!

Estou utilizando o Proxmox há um tempo e, hoje, tenho uma estrutura bem robusta aqui no meu homelab. Estou criando este tópico para compartilhar um pouco do que aprendi e como está o meu projeto de cluster Proxmox hoje.

Creio que esta estrutura pode ser usada total ou parcialmente por todos que usam Proxmox e querem dar um próximo passo no sentido de dar mais controle e observabilidade ao ambiente.

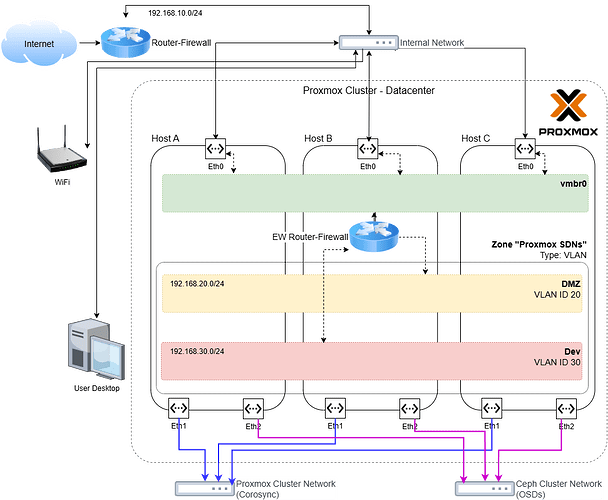

Minha estrutura está, resumidamente, como o diagrama abaixo:

A minha estrutura aqui tem um cluster de 3 hosts rodando Proxmox VE formando um Datacenter único.

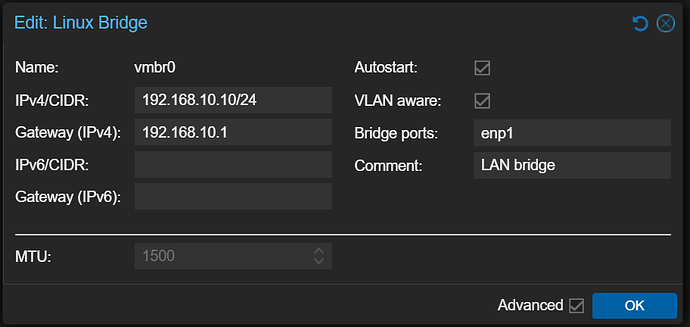

Tenho interfaces de rede dedicadas para a entrada padrão do Proxmox e para as sincronias do cluster e do Ceph.

O Ceph é usado como sistema distribuído de arquivos para rodar todas as VMs e Containers que operam em HA.

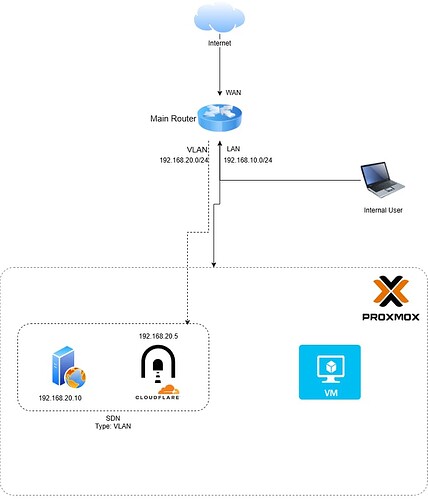

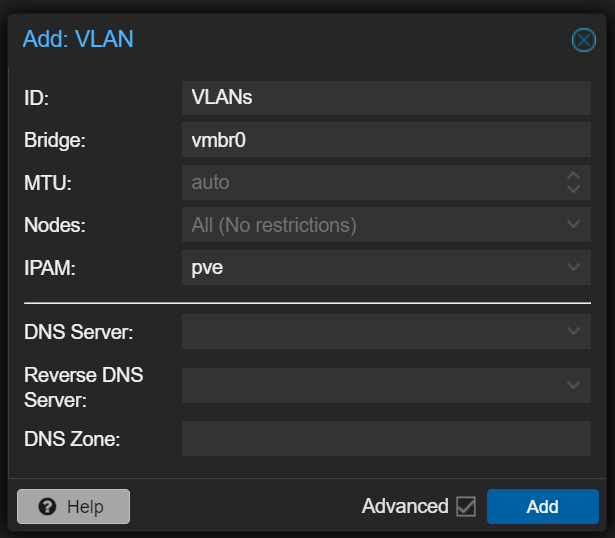

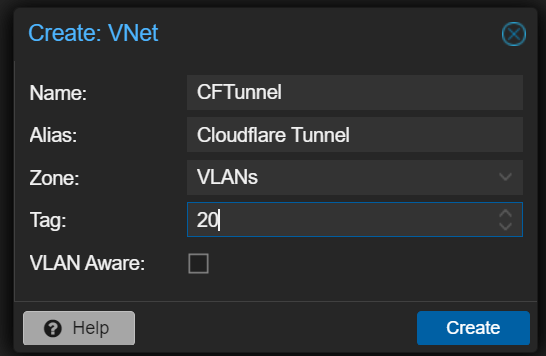

Criei um roteador virtualizado (OpnSense) no meu cluster para fazer o roteamento interno entre a rede principal padrão do Proxmox e as SDNs (redes definidas por software). Assim consigo rotear, observar e filtrar os pacotes que transitam entre as SDNs, sem gerar trafego fora do cluster. Com isso criei, dentre outras, uma rede DMZ (virtual) que pode ser acessada diretamente sem NAT da minha rede interna. Só quem faz NAT é o roteador de entrada, externo ao cluster. A DMZ tem acesso à Internet, mas não à minha rede interna. Nesta DMZ ficam os serviços com acesso público, que é feito por um ClouFlare Tunnel.

Sei que é uma estrutura que parece mais complicada, mas a ideia é dar mais velocidade, resiliência e proteção ao ambiente. Creio que mesmo a instalação mais simples de Proxmox pode se beneficiar de alguma ideia deste projeto.

Se quiserem mais detalhes, por favor, avisem.